Esta historia incluye una explicación de cómo funciona la vulneración de cookies de sesión mediante la omisión de 2FA, consejos de expertos en seguridad sobre cómo mitigar este ataque y soporte de Google para la lectura de asuntos de seguridad de las extensiones del navegador Chrome.

Los piratas informáticos no se toman vacaciones, como lo demuestra una serie de ataques a extensiones del navegador Google Chrome que se remontan a mediados de diciembre y continúan durante las vacaciones de temporada. Aquí encontrarás todo lo que necesitas saber sobre los ataques continuos para eludir la autenticación de dos factores en Google Chrome.

Los últimos ataques a extensiones del navegador Google Chrome explicados

Como informó Reuters el 27 de diciembre, «los piratas informáticos han comprometido las extensiones del navegador Chrome de varias empresas diferentes en una serie de intrusiones». Que los actores de amenazas estén utilizando las extensiones de Chrome como metodología de ataque no es nada nuevo, pero el alcance de esta última campaña parecería mostrar cuán determinados están los piratas informáticos a robar cookies de sesión y eludir sus protecciones de autenticación de dos factores .

Si bien es solo una parte de lo que parecería ser una campaña coordinada y de amplio alcance dirigida a múltiples empresas y sus extensiones de Chrome, es probable que el número total de usuarios en riesgo sea de millones; vale la pena analizar el ataque contra la empresa de seguridad Cyberhaven, ya que explica los peligros potenciales de tales ataques, con unos 400.000 clientes corporativos solamente, y proporciona una idea de cuán rápida es la respuesta a ellos.

“Nuestro equipo ha confirmado un ciberataque malicioso que ocurrió en Nochebuena y que afectó a la extensión de Chrome de Cyberhaven”, dijo Howard Ting, director ejecutivo de la empresa de detección de ataques de datos y respuesta a incidentes, en una publicación de alerta de seguridad. “Queremos compartir todos los detalles del incidente y los pasos que estamos tomando para proteger a nuestros clientes y mitigar cualquier daño”.

El ataque a la extensión de Chrome de Cyberhaven

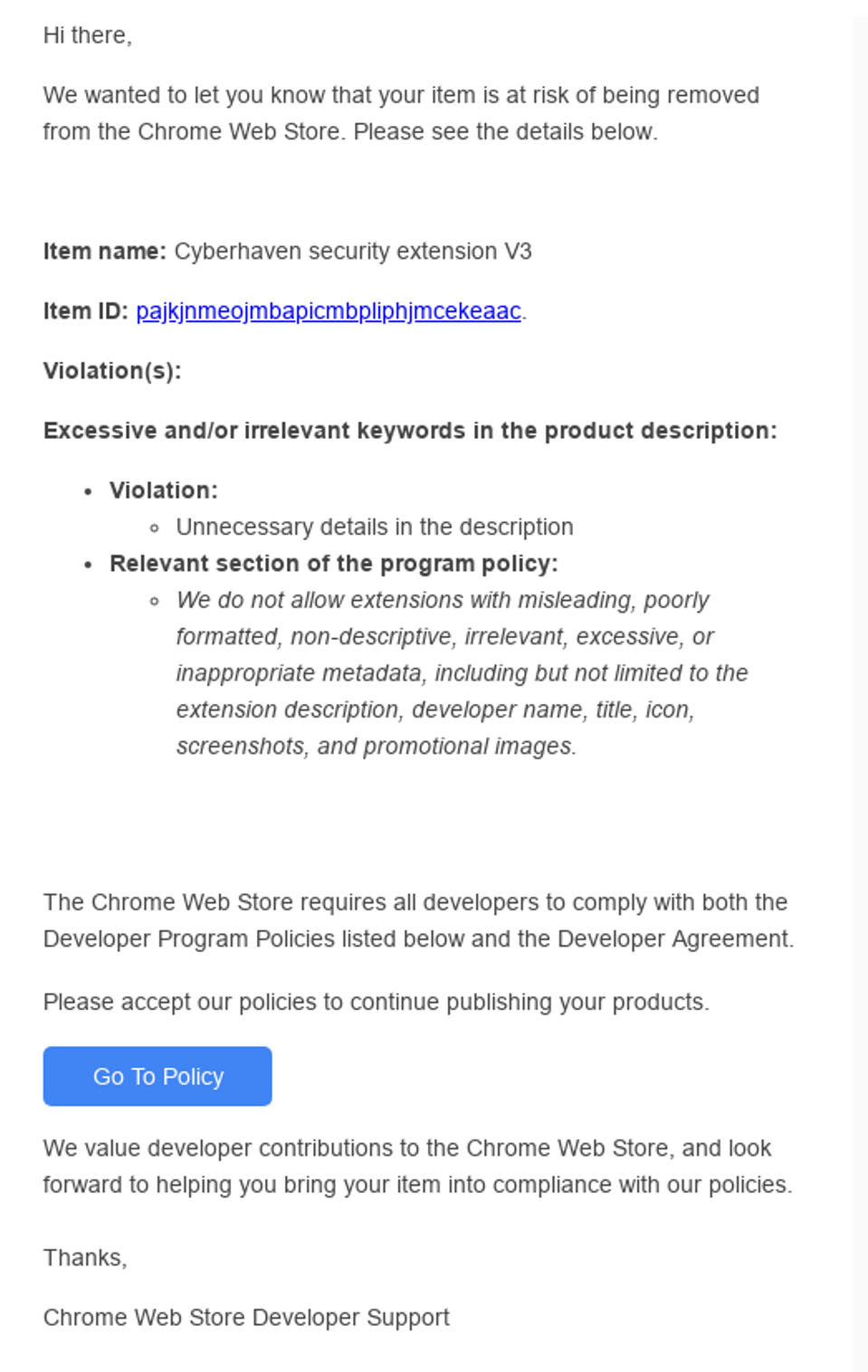

El ataque contra los clientes de Cyberhaven comenzó el 24 de diciembre, cuando una amenaza de phishing logró comprometer a un empleado. Es importante destacar que esto incluyó una vulneración de credenciales que le permitió al atacante obtener acceso a la tienda web de Google Chrome. «El atacante usó estas credenciales para publicar una versión maliciosa de nuestra extensión de Chrome», confirmó Ting. La extensión maliciosa no fue descubierta hasta la tarde del 25 de diciembre, después de lo cual fue eliminada en 60 minutos.

Una investigación preliminar sobre el ataque reveló que el vector de acceso inicial fue a través de un correo electrónico de phishing enviado al correo electrónico de soporte registrado para la extensión de Chrome de Cyberhaven, dirigido a los desarrolladores. Cyberhaven ha puesto a disposición este correo electrónico para advertir a otros sobre cómo se ve un ataque inicial de este tipo.

Cuando la víctima hizo clic en el enlace, se encontró dentro del flujo de autorización de Google para «agregar una aplicación maliciosa de Google OAUTH llamada Privacy Policy Extension», dijo Cyberhaven. Esta estaba alojada en Google.com y formaba parte del proceso estándar para otorgar acceso a aplicaciones de Google de terceros que, en este caso, autorizaron inadvertidamente una aplicación maliciosa. «El empleado tenía habilitada la Protección avanzada de Google y tenía MFA cubriendo su cuenta», dijo Cyberhaven. No se recibió ningún mensaje de autenticación multifactor y las credenciales de Google del empleado no se vieron comprometidas en el ataque. Luego se cargó una extensión maliciosa (24.10.4) basada en una versión anterior limpia de la extensión oficial de Chrome de Cyberhaven en Chrome Store.

Ataque de extensión de Chrome: explicación de cómo eludir la autenticación de dos factores

Aunque la autenticación de dos factores sigue siendo una capa vital en las protecciones de seguridad de verificación de credenciales, eso no significa que sea invulnerable a los ataques. La gente suele asumir incorrectamente que solo los métodos de autenticación de dos factores (como la autenticación de dos factores) a través de mensajes de texto SMS están abiertos a la interceptación y que el uso de una aplicación de autenticación que genere códigos es la solución milagrosa. Si bien las aplicaciones son un método mucho más sólido de usar la autenticación de dos factores para la mayoría de las personas, y los códigos SMS siguen siendo mejores que no tener protección de dos factores, los atacantes aún pueden eludir esta capa de autenticación. En realidad, no la eluden exactamente, sino que la clonan. Un atacante, por cualquier método, redirigirá a la víctima a una página de inicio de sesión de apariencia genuina donde se ingresan las credenciales. Cuando se trata de la parte de ingreso del código de autenticación de dos factores, al usar una técnica de atacante en el medio, la cookie de sesión que se crea cuando se ingresa un código correcto se captura y se almacena para su uso posterior. Esta cookie hace lo que dice el nombre, marcando esa sesión de usuario como autorizada correctamente. Por supuesto, si un atacante tiene una copia de esa cookie, puede volver a ejecutar esa sesión cuando lo desee y seguir siendo visto como el usuario autenticado.

Ataque de omisión de autenticación de dos factores en extensiones de Chrome: impacto y alcance

Según Ting, el impacto y el alcance de los ataques de la extensión de Chrome Cyberhaven son los siguientes:

La única versión de la extensión de Chrome afectada fue la 24.10.4, y el código malicioso solo estuvo activo entre el día de Navidad y el día siguiente. Solo se vieron afectados los clientes que utilizaban navegadores basados en Chrome que se actualizaban automáticamente durante el período del ataque.

Sin embargo, Cyberhaven ha confirmado que, en el caso de los navegadores que ejecutaban la extensión comprometida, “podría haber extraído cookies y autenticado sesiones para ciertos sitios web específicos”. La investigación inicial sugiere que los inicios de sesión seleccionados eran plataformas de publicidad en redes sociales e inteligencia artificial.

“Nuestra investigación ha confirmado que ningún otro sistema de Cyberhaven, incluidos nuestros procesos CI/CD y claves de firma de código, se vieron comprometidos”, afirmó Ting.

Cómo mitigar los ataques de omisión de 2FA y responder al incidente de la extensión de Chrome de Cyberhaven

El 30 de octubre, la Oficina Federal de Investigaciones de Estados Unidos advirtió a la gente sobre el robo de cookies de sesión por parte de cibercriminales para eludir las protecciones de cuentas 2FA, por lo que ya es hora de estar alerta y mitigar el riesgo de estos ataques. Hay “numerosas protecciones para combatir estos ataques, incluidas las claves de acceso, que reducen sustancialmente el impacto del phishing y otros ataques de ingeniería social”, dijo un portavoz de Google. “La investigación de Google ha demostrado que las claves de seguridad brindan una protección más fuerte contra bots automatizados, ataques de phishing masivos y ataques dirigidos que los SMS, las contraseñas de un solo uso basadas en aplicaciones y otras formas de autenticación tradicional de dos factores”.

Uno de los problemas es que los empleados a menudo hacen clic en las pantallas de inicio de sesión único y autorización, lo que potencialmente otorga permisos a aplicaciones de terceros desconocidas, dijo Vivek Ramachandran, fundador de SquareX . “En el lado del servidor, esto se podría evitar al deshabilitar las aplicaciones que solicitan ámbitos OAuth riesgosos a menos que estén autorizadas. Si bien la creación de una lista blanca no siempre es práctica y puede reducir la productividad, una herramienta de detección y respuesta del navegador del lado del cliente puede intervenir”.

En lo que respecta a este ataque específico, Cyberhaven notificó a los clientes afectados, junto con aquellos que no se sabía que se habían visto afectados, con el fin de garantizar una transparencia total. La extensión maliciosa de Chrome se eliminó de Chrome Web Store y se implementó automáticamente una versión segura, 24.10.5. “Para los clientes que ejecutan la versión 24.10.4 de nuestra extensión de Chrome durante el período afectado”, dijo Ting, “recomendamos encarecidamente verificar que su extensión se haya actualizado a la versión 24.10.5 o una versión más reciente”. Me comuniqué con Google para obtener una declaración.

Lo que Google dice sobre cómo mantenerse seguro al usar las extensiones del navegador web Chrome

Benjamin Ackerman, Anunoy Ghosh y David Warren, parte del equipo de seguridad de Chrome , han proporcionado los siguientes consejos a la hora de mantenerse seguro en lo que respecta a las extensiones de Chrome.

Reconociendo, con razón, que como cualquier software, una extensión de Chrome puede presentar riesgos además de beneficios, la publicación del equipo de seguridad de Google Chrome explica cómo existe con un único objetivo: mantenerlo seguro mientras instala y aprovecha las extensiones de Chrome.

El equipo hace esto de la siguiente manera:

- Proporcionar a los usuarios un resumen personalizado de todas las extensiones del navegador Chrome que tienen instaladas.

- Revisar todas las extensiones antes de que se publiquen en Chrome Web Store.

- Monitorear continuamente esas extensiones después de su publicación.

Si ingresas “chrome://extensions” en la barra de direcciones de tu navegador, verás una lista de todas las extensiones que hayas instalado y que podrían representar un riesgo de seguridad. Si no ves este panel de advertencia, aunque no hay una garantía del 100%, es probable que signifique que no tienes ninguna extensión dudosa instalada, según el equipo de seguridad de Chrome. Lo que sí incluye el panel de advertencia, si se muestra, son detalles de:

- Extensiones sospechosas de incluir malware.

- Extensiones que violan las políticas de Chrome Web Store.

- Extensiones que un desarrollador ha cancelado su publicación, lo que podría indicar que una extensión ya no recibe soporte.

- Extensiones que no son de Chrome Web Store.

- Extensiones que no han publicado qué hacen con los datos que recopilan y otras prácticas de privacidad.

El equipo de seguridad de Chrome también recomendó que ejecutes una comprobación de seguridad de Chrome escribiendo “ejecutar comprobación de seguridad” en la barra de direcciones de Chrome y luego seleccionando “Ir a la comprobación de seguridad de Chrome”. Dicho esto, la comprobación de seguridad te notificará automáticamente si tiene recomendaciones con respecto a tu seguridad, pero nunca está de más ser proactivo, si me preguntas.

Cómo el equipo de seguridad de Google comprueba las extensiones antes de publicarlas en Chrome Web Store

“Antes de que una extensión sea accesible para instalarse desde Chrome Web Store”, dijeron Ackerman, Ghosh y Warren, “tenemos dos niveles de verificación para garantizar que una extensión sea segura”. El primero es una revisión automatizada mediante la cual los sistemas de aprendizaje automático impulsados por IA de Google analizan cada extensión del navegador Chrome para detectar posibles infracciones o comportamientos sospechosos. Luego viene la revisión humana, donde un miembro del equipo de seguridad de Chrome examinará imágenes, descripciones y políticas públicas adjuntas a todas y cada una de las extensiones. “Dependiendo de los resultados de la revisión automatizada y manual”, dijo el equipo de seguridad de Chrome, “podemos realizar una revisión aún más profunda y exhaustiva del código”. En 2024, Google dijo que se encontró que menos del 1% de todas las instalaciones de Chrome Web Store incluían malware. “Estamos orgullosos de este récord, y sin embargo, algunas extensiones malas aún logran pasar”, dijo el equipo de seguridad, “por eso también monitoreamos las extensiones publicadas”.

El equipo de seguridad de Chrome revisa las extensiones que ya están en Chrome Web Store y, al igual que con la comprobación previa de seguridad, esto implica procesos tanto humanos como de máquinas. Google afirmó que también trabaja con investigadores de seguridad externos, algunos de los cuales reciben recompensas por errores, para encontrar e informar sobre posibles amenazas a Chrome a través del Programa de recompensas de protección de datos para desarrolladores.

Cuando se trata de extensiones que se actualizan con el tiempo y están programadas para ejecutar código malicioso en una fecha posterior, el equipo de seguridad de Chrome de Google hace todo lo posible para detectarlas también. Sin embargo, como hemos visto con este incidente, eso no siempre funciona tan eficientemente como nos gustaría o, para ser honestos, esperamos. El proceso implica revisar periódicamente lo que están haciendo las extensiones y comparar esa actividad con los objetivos definidos por cada extensión en Chrome Web Store. «Si el equipo descubre que una extensión representa un riesgo grave para los usuarios de Chrome», dijo el equipo de seguridad, «se elimina inmediatamente de Chrome Web Store y la extensión se desactiva en todos los navegadores que la tienen instalada». A pesar de todo lo anterior, dijo Google, todavía se recomienda que los usuarios de Chrome revisen las extensiones de vez en cuando, así como que habiliten el modo de protección mejorada de Navegación segura, que ofrece el nivel más alto de protección de Chrome.